Hostwinds Tutoriels

Résultats de recherche pour:

Table des matières

Installer WireGuard VPN - Ubuntu Linux

Qu'est-ce que WireGuard?

WINGGuard est un service VPN pouvant exécuter sur n'importe quelle installation Linux. Il dispose d'un client pour de nombreux systèmes d'exploitation populaires tels que Windows, iOS, Android et bien d'autres. Wireguard se vante d'être plus sécurisé que OpenVPN tout en ayant plus d'un million de lignes de code, ce qui signifie que l'installation est plus petite et plus rapide aussi. En tant que solutions VPN privées, celle-ci est promettant d'être une configuration et une utilisation faciles.

Objective:

L'objectif de ce guide est d'installer filguard sur Ubuntu 16.04, 18.04 ou 20.04 et configurez un PC Windows Desktop pour vous connecter au serveur VPN.Ce sera l'utilisation la plus courante de WireGuard pour de nombreux utilisateurs.Les seules étapes pour d'autres systèmes d'exploitation qui diffèrent de ce guide sont l'installation initiale qui peut être effectuée en 3 lignes ou moins et peut être trouvée à l'adresse https://wireguard.com/install.

D'autres utilisations de ce logiciel pourraient être des serveurs de réseautage ensemble dans un réseau local privé idéal pour les serveurs qui exécutent une base de données distante qui ne doit pas accepter les demandes de serveurs autres que celles qu'ils sont censées servir de contenu.

Installation:

Il est de la meilleure pratique de ne pas utiliser l'utilisateur racine pour quoi que ce soit, mais à la place, utilisez un utilisateur sudo Cela peut exécuter des choses comme racine en cas de besoin.Dans ce guide, nous préfixons les commandes avec "sudo".

Sur Ubuntu 16.04 et 18.04, la commande à installer WireGuard est simple. Cependant, le référentiel de l'installation n'est pas inclus par défaut. Voici les 3 commandes à exécuter pour ajouter le référentiel et installer le logiciel.

sudo add-apt-repository PPA:wireguard/wireguard

sudo apt-get update

sudo apt-get install wireguard

Sur les versions ultérieures d'Ubuntu, le référentiel pour fil métallique est inclus par défaut. Vous pouvez installer à l'aide de la commande:

sudo apt-get install wireguard

Maintenant que Wireguard est installé, il est temps de commencer à la configurer en tant que serveur VPN.

Configuration du serveur:

Premièrement, nous devons générer une paire de clés de cryptage publics et privés.

sudo -i

cd /etc/wireguard/

umask 077; wg genkey | tee private key | wg pubkey > public key

Maintenant, nous pouvons les afficher à l'aide de la commande CAT. Vous voudrez enregistrer la clé privée dans un bloc-notes ou quelque chose pour une utilisation ultérieure.

ls -l private key public key

cat private key

Nous allons maintenant travailler sur l'ajout de l'adaptateur réseau VPN pour permettre aux autres machines de se connecter de manière sécurisée. Utilisation de votre éditeur de texte préféré, nous effectuerons quelques modifications de la configuration à /etc/wireguard/wg0.conf, Et pour ce guide, nous utiliserons Nano.

sudo nano /etc/wireguard/wg0.conf

Nous devrons ajouter ce qui suit à la fin du fichier. Veuillez noter que ce n'est qu'un modèle et vous devrez modifier les valeurs car ils se rapportent à votre serveur.

[Interface]

Address = **YOURSERVERIPHERE**

SaveConfig = true

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -A FORWARD -o %i -j ACCEPT; iptables -t nat -A POSTROUTING -o **ens3** -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -D FORWARD -o %i -j ACCEPT; iptables -t nat -D POSTROUTING -o **ens3** -j MASQUERADE

ListenPort = **41194**

PrivateKey = **YOURPRIVATEKEYDETAILSHERE**

[Peer]

PublicKey = **YOURSERVERIPHERE**

AllowedIPs = **192.168.9.2/32**

Utilisez Ctrl + X pour enregistrer Appuyez sur Y pour OUI et entrez pour conserver le même nom de fichier ».

Avant de continuer, je veux expliquer quelques choses différentes ici. Le premier est l'adresse IP. Cette adresse doit être une adresse IP interne ou privée de votre choix. 192.168.xxx.xxx ou 10.xxx.xxx.xxx sont courants. Ici, je l'ai mis à VOTRE SERVERIPHERE Parce que toutes les autres machines parleront à celui-ci pour se connecter au VPN. Suivant est la clé privée de la section [Interface]. C'est la clé que nous avons générée précédemment.

La prochaine chose que nous voulons parler est de poster et postdown. Celles-ci sont appelées lorsque le VPN démarre et s'arrête et vous permet de transférer le trafic via Wireguard. Vous devrez remplacer ens3 avec le nom de votre adaptateur réseau de votre adresse IP publique.Si vous vouliez avoir un environnement de type «réseau local interne» ou un point sur point, vous les quitteriez.L'application d'un environnement point à point est, par exemple, de connecter un serveur de base de données distant.Le ListenPort Peut être quel que soit le port que vous voulez, tant qu'il n'a pas encore quelque chose qui fonctionne déjà.

Se déplacer vers la section [peer], nous avons quelques éléments qui sont un peu différents que des logiciels comme OpenVPN. Nous avons une clé publique et une autre adresse IP interne. Ce modèle est le produit fini d'une configuration de travail et vous remplacerez la valeur de la carte public de travail avec votre propre. WireGuard ne permet pas à quiconque de le se connecter. Il serait préférable de générer une nouvelle paire de clés publique / privée et d'attribuer manuellement chaque utilisateur au serveur dans un nouveau bloc [peer] avec une clé publique et l'adresse IP interne que vous attribuez à cette connexion.

Nous sommes sur la maison stretch maintenant. Nous devons autoriser la circulation à travers le pare-feu, en supposant que vous utilisez UFW:

sudo ufw allow 41194/UDP

Nous devons maintenant activer le transfert IPv4. Nous faisons cela en entrant la commande suivante:

sysctl -w net.ipv4.ip_forward=1

Dernier point mais non le moindre, nous commençons tout.

wg-quick up wg0

Vérifions tout est en bon état de fonctionnement

sudo wg show

Maintenant, votre serveur métallique est opérationnel. C'est une bonne idée de redémarrer le serveur à ce stade, ne vous inquiétez pas de la remise en marche. Il reviendra automatiquement. Il est temps d'utiliser cette clé publique que nous avons générée et obtenez notre PC Windows connecté au VPN.

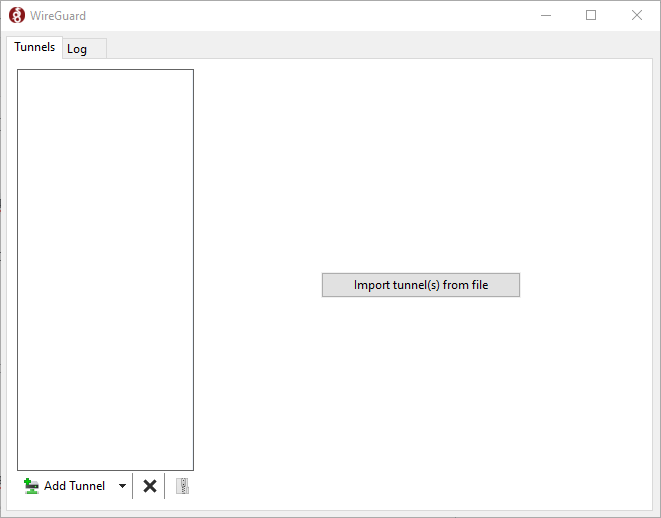

Un téléchargement pour le client officiel peut être trouvé iciet nous l'utiliserons pour ce guide. Une fois installé, vous devriez voir un client comme celui-ci.

Configuration du client:

En cliquant sur la flèche à côté du "Ajouter un tunnel", nous permettra d'ajouter un tunnel vide.Votre tunnel vide viendra pré-chargé avec une paire de clés publique / privée, que nous allons utiliser.

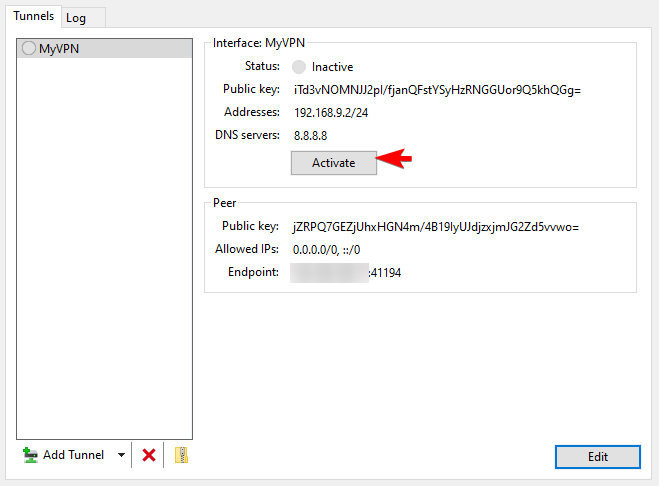

Tout d'abord, utilisons les informations que nous devons configurer un client Windows VPN.

[Interface]

PrivateKey = **YOURPRIVATEKEY**

Address = **YOURSERVERIP**

DNS = 8.8.8.8

[Peer]

PublicKey = **YOURPUBLICKEY**

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = 255.255.255.255:**LISTENPORT**

Encore une fois dans le bloc [Interfaces], nous attribuons manuellement l'IP privée que nous utiliserons dans notre réseau privé, stockant notre clé privée.Nous allons également attribuer une adresse à utiliser pour la résolution DNS.Dans cet exemple, nous utilisons des serveurs DNS publiques de Google.

Dans le bloc [peer], nous fournissons les informations de notre serveur. Tout d'abord, fournissez la clé publique du serveur. Dans les champs IP autorisés, nous souhaitons permettre à tout le trafic de se connecter car nous utilisons le serveur pour se connecter aux adresses Web. Au-dessus, nous avons autorisé à la fois la circulation IPv4 et IPv6 de toutes les adresses. Le dernier paramètre est le point final, et il indique à votre client où trouver le serveur VPN. Cette adresse et votre port sont ceux sur votre serveur.

Il est temps de conclure cela en ajoutant la clé publique que nous avons mentionnée précédemment dans le bloc [Peer] pour YOURSERVERIP. Pour référence, c'était /etc/wireguard/wg0.conf.

Nous sommes maintenant prêts à activer le VPN et à profiter de notre réseau privé virtuel sécurisé.

Écrit par Hostwinds Team / Peut 14, 2020