Hostwinds Tutoriels

Résultats de recherche pour:

Table des matières

Mettre à jour TLS à 1.2 minimum

En raison de modifications récentes apportées par la plupart des grands navigateurs Internet, ils déplacent la prise en charge de TLS pour ne plus couvrir 1,0 ou 1.1. Ce guide vous montrera comment mettre à jour votre WHM pour permettre à TLS version 1.2 ou 1.3 afin que vos sites continuent à afficher la sécurité.

WHM - Mettre à jour TLS Apache

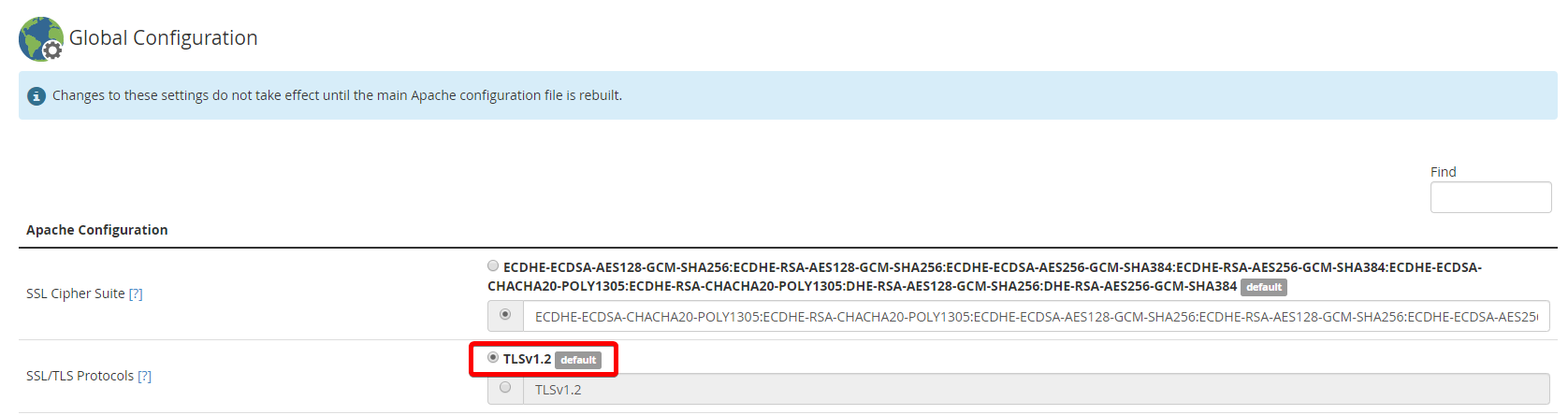

Pour mettre à jour TLS à 1.2 dans une installation WHM avec Apache. Vous vous connecteriez d'abord à votre serveur WHM et allez à Configuration du service> Configuration Apache> Configuration globale. Ensuite dans les protocoles SSL / TLS, sélectionnez simplement la touche TLS 1.2 [Défaut]

Mettre à jour TLS pour la configuration globale WHM Apache

Toutefois, si vous devez continuer à prendre en charge TLS 1.1, vous souhaitez ajouter la ligne suivante et sélectionner l'autre option dans le menu ci-dessus.

All -SSLv2 -SSLv3 -TLSv1

Cela supportera toutes les TLS autres que ceux ci-dessus, qui sont exclus. Pour terminer ces modifications, faites défiler vers le bas, puis enregistrez et redémarrez votre serveur Web.

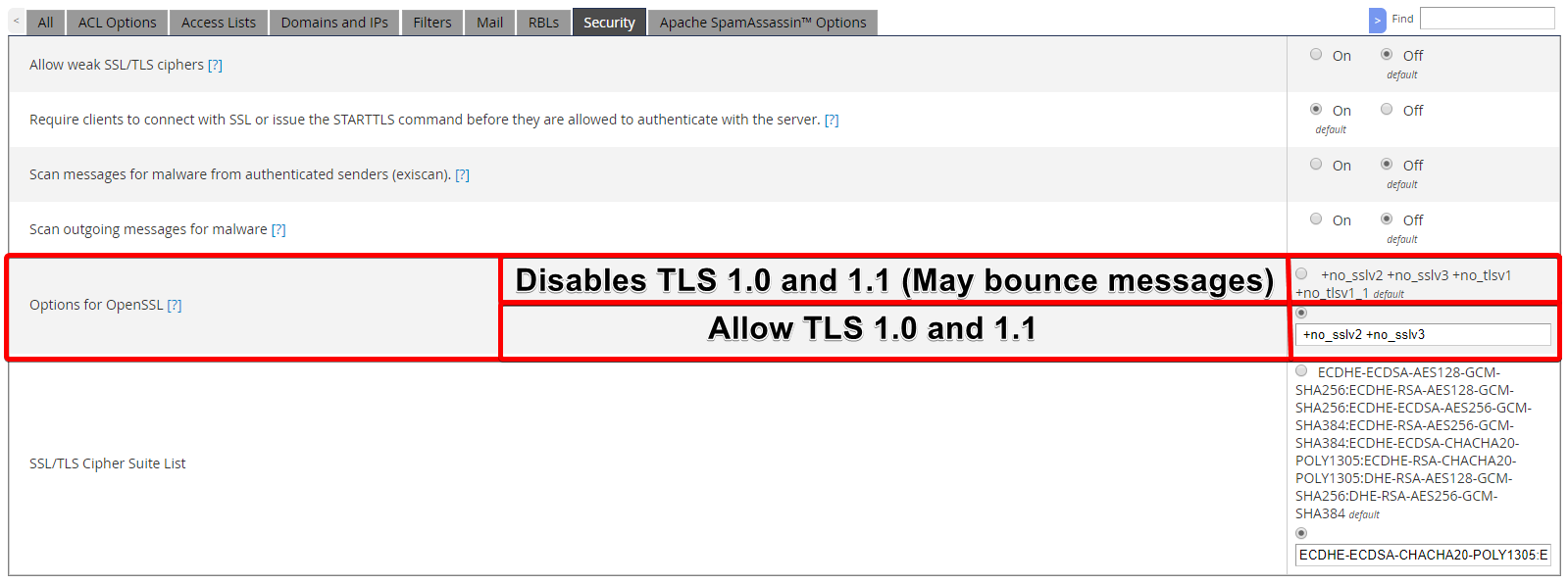

WHM - Exim Mailserver

Vous pouvez également être sûr que vous disposez également de la configuration TLS correcte dans les serveurs de messagerie. Il est toutefois important de savoir que le courrier électronique a tendance à mettre à jour très lentement, de sorte que tous les serveurs ne mettent pas à jour leur TLS immédiatement. Il est donc préférable de garder certains des plus anciens protocoles actifs comme si un message est envoyé avec un protocole plus ancien, il peut être rejeté, soit par vous, soit à qui vous l'envoyez. Aller à Configuration du service> Gestionnaire de configuration Exim> Sécurité> Options pour OpenSSL

Mettre à jour les paramètres de configuration SSL de TLS Exim

Je recommande de garder le serveur pour accepter les TLS 1.0 et 1.1, car il y aura probablement d'autres qui continuent à les utiliser pendant un certain temps.

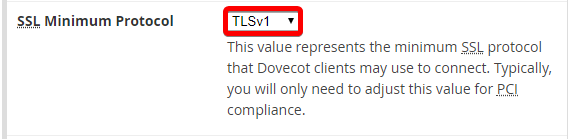

WHM - Pigeonnier

Vous pouvez également mettre à jour le minimum TLS qui doit être actif pour tirer le courrier du serveur. Pour mettre cela, allez à Configuration du service> Configuration de messagerie> Protocole minimum SSL.

Mettre à jour le protocole minimum SSL TLS Dovecot

Ensuite, sélectionnez le minimum que vous souhaitez autoriser. Gardez à l'esprit que cela ne sera pas mis à jour tout de suite, le réglage de cette option peut entraîner des problèmes de connexion. Donc, si vous le modifiez et si un problème se produit en raison de la version TLS, cela peut avoir besoin d'être réglé sur une valeur inférieure. Ou assurez-vous qu'ils se connectent à DOVECOT avec les TLS appropriés.

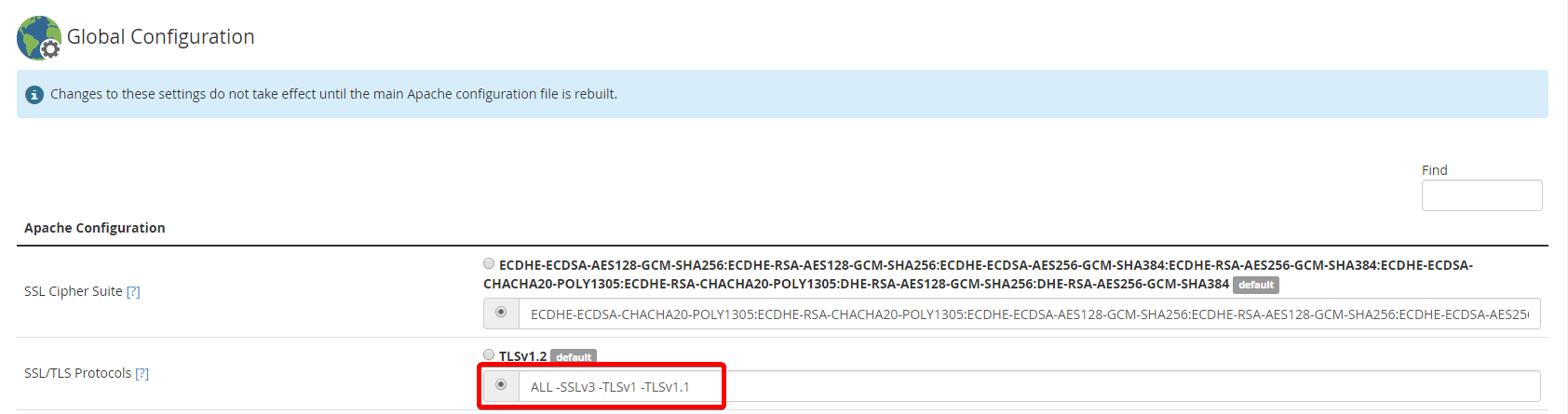

WHM - LiteSpeed

La vitesse LITE peut mettre à jour TLS à 1,3 via WHM, de sorte que si vous utilisez le serveur Web de vitesse Lite, vous sélectionneriez l'option inférieure, puis entrez le code ci-dessous à la ligne.

Mettez à jour TLS pour LiteSpeed Server vers 1.2 et 1.3

ALL -SSLv3 -TLSv1 -TLSv1.1

Cela permettra à toutes les connexions TLS disponibles autres que celles exclues, qui incluraient TLS 1.3. Ensuite, faites défiler jusqu'au bas de la page et sauvegardez; Puis redémarrez le serveur Web.

Mettre à jour TLS pour Apache

Si vous n'avez pas de panneau ou souhaitez simplement mettre à jour votre serveur Apache, vous pouvez également modifier le fichier SSL.CONF. Faites une sauvegarde de vos fichiers avant de faire des changements majeurs. Vous éduqueriez la ligne SSLProtocol:

SSLProtocol -all +TLSv1.2 +TLSv1.3

Ceci met à jour votre serveur Apache uniquement pour utiliser TLSV1.2 et TLSV1.3. Enregistrez les modifications et redémarrez votre serveur Apache.

Mettre à jour TLS pour Nginx

Pour mettre à jour TLS pour votre serveur Web Nginx, ouvrez le NGinx. fichier conf. Faites une sauvegarde de vos fichiers avant de faire des changements majeurs. Ensuite, nous allons éditer la ligne SSL_Protocols, il ressemble donc à celui ci-dessous:

ssl_protocols TLSv1.2 TLSv1.3

Cela désactive TLS 1.0 et 1.1 mais met à jour les TLS à utiliser 1.2 et 1.3. Puis redémarrez Nginx.

Écrit par Gregory Gilbert / Mars 23, 2020